디지털 포렌식 서비스

포렌식 서비스의 종류

디지털 데이터의 증거능력 요건

| 요건 | 내용 | |

|

진정성 Authenticity |

해당 증거가 특정인이 특정 시간에 생성한 파일이 맞는지 여부 | |

|

무결성 Integrity |

원본으로부터 증거 처리절차 과정 동안 수정, 변경, 손상이 없어야 함 | |

|

동일성 Originality |

실제 법정에 제출되는 원본과 다른 사본 증거에 대한 증거 능력을 부여할 수 있는가? | |

|

신뢰성 Reliability |

증거의 분석 과정에서 증거가 위,변조 되거나 의도하지 않은 오류를 포함해서는 안 됨 |

포렌식 서비스의 절차

| 단계 | 절차 | 내용 | |

| 1단계 | 무료상담 |

포렌식 컨설팅에 의한 조사대상과 조사안건의 내용을 확인한다. •전화(02-705-5822), 상담문의 메시지 등으로 무료상담 가능. |

|

| 2단계 | 접수 |

대상 매체를 택배, 퀵, 방문 등의 방법으로 당사에 도착하게 되면 전산등록 후 다음 작업을 수행한다. •기밀유지계약 체결 •조사 범위 및 조사 매체의 특정 |

|

| 3단계 | 원본보존 |

포렌식 장비로 원본보존을 위한 조사대상 매체의 사본을 작성한다. •복제 된 데이터에 대한 원본 매체의 데이터와 동일함을 HASH값에 의해 확인한다. •해당 HASH값에 의해 변경이 용이 한 디지털 데이터에 법적 증거 능력이 인정된다. |

|

| 4단계 | 조사분석 | 포렌식 전문가가 상담내용을 기초로 조사대상 매체의 사본을 조사 분석한다. | |

| 5단계 | 결과통보 |

포렌식전문가가 분석결과를 이용하여 증거능력이 있는 보고서로 작성한다. •해당 보고서 등을 전문 변호사가 감수한 후에 의뢰자에게 전달한다. |

컴퓨터포렌식

전자적 증거물 등을 사법기관에 제출하기 위해 데이터를 수집, 분석, 보고서를 작성하는 일련의 작업을 말한다. 과거에 얻을 수 없었던 증거나 단서들을 제공해 준다는 점에서 획기적인 방법이다.

컴퓨터 포렌식은 사이버 해킹 공격, 사이버 범죄 시 범죄자들은 컴퓨터, 이메일, IT 기기, 스마트폰 등의 운영체제, 애플리케이션, 메모리 등에 다양한 전자적 증거를 남기게 되면서, 사이버 범죄자 추적 및 조사에 핵심적인 요소가 되고 있다.

컴퓨터포렌식 의뢰유형

자료유출분석

디지털 저장장치의 보편화로 인해 기술유출사례를 보면 과거와 같이 문서를 통한 유출 보다는 파일을 USB등 이동식 저장 장치로 카피하거나 이메일, 클라우드 등을 주로 사용한다.

이러한 디지털 데이터는 보내는쪽과 받는쪽 의 컴퓨터에서 반드시 흔적을 남기는데 이러한 흔적을 분석하여 유출경로를 추적할 수 있다.

디지털자료의 위변조분석

문서, 도면, 사진 등의 파일내부에도 시간정보와 작성자 등의 메타 태그와 문서를 편집하여 사용한 이력 등의 사용흔적이 존재하며 위변조 판별을 위해 파일시스템과 시스템 로그 등의 사용이력을 함께 분석하여 데이터 위변조에 대한 분석을 진행할 수 있습니다.

컴퓨터포렌식 지원대상서비스

이메일분석

조사대상자의 웹메일 또는 PC 내에 저장된 로컬 메일을 수집 및 분석 작업을 수행한다.

1.웹메일 수집 및 분석

- 제공받은 웹메일 계정으로 접근 가능한 다른 웹메일 서버 자동 검색 사용자 웹메일 관리 다양한 웹메일 수집 및 대용량 첨부파일 별도 추출가능

2.로컬메일 수집 및 분석

- 주요 로컬메일 (PST, OST, DBX) 복구

3. 데이터 분석

- 상세검색 (제목, 송수신자, 송수신일자, 메일본문, 첨부파일 본문 검색)

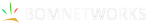

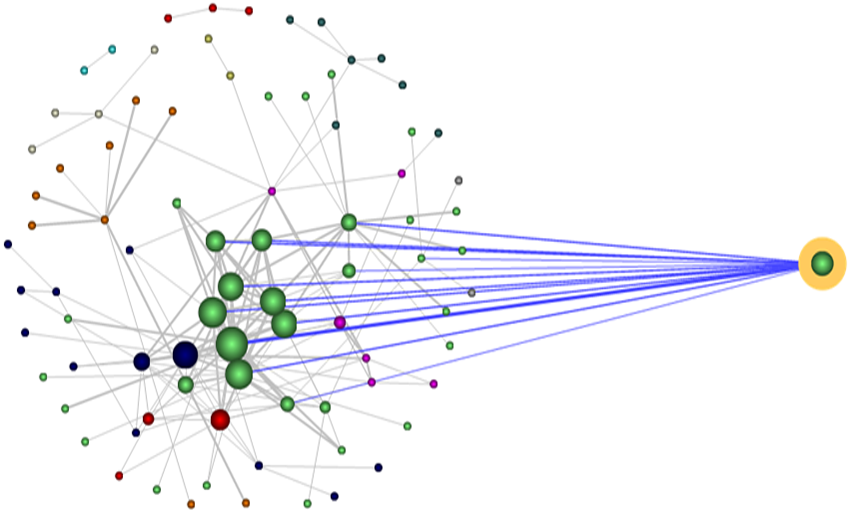

- Data Visualization 기법을 도입한 TimeLine, 전송관계, 연관관계, 첨부파일 분석

타임 라인 정보는 파일의 생성, 수정, 삭제, 접근 시간이나 USB의 접속 기록, 네트워크 접속 기록 등 시간 정보를 기반으로 만들어진다.

저장매체가 대용량화됨에 따라 저장매체에 저장되는 파일의 수는 보통 수십만에서 수백만에 이른다.

이 파일을 Eye Check로 분석하는 것은 현실적으로 어렵다. 파일 이외에도 삭제된 공간, 슬랙 공간, 비할당 공간 등 분석해야 할 영역이 다양하다

운영체제와 애플리케이션은 다양한 곳에 시간 정보를 남긴다.

윈도우 환경에서 다음과 같은 시간 정보를 남긴다.

- -

파일시스템 시간 정보 (FAT은 3개, NTFS는 8개)

- -

프리패치 파일의 생성시간과 파일 내부의 최종 실행 시각

- -

레지스트리 하이브 구조에서 하이브 키의 마지막 접근 시간

- -

EVT 이벤트 로그의 이벤트 생성 시간, 이벤트 작성 시간

- -

EVTX 이벤트 로그의 이벤트 생성 시간

- -

링크(LNK) 파일의 파일시스템 시간과 내부에 저장된 대상의 생성/수정/접근 시간

- -

휴지통의 삭제 시간

- -

IIS 로그의 이벤트 발생 시간

- -

인터넷 익스플로러 사용 흔적의 수정, 접근, 만료 시간

- -

크롬 사용 흔적의 방문 시간, 다운로드 시작 시간

- -

파이어폭스 사용 흔적의 방문 시간, 수정, 접근, 만료, 다운로드 시작/종료 시간

- -

방화벽 로그의 이벤트 발생 시간

- -

시스템 복원 지점에 백업된 파일의 파일시스템 시간 정보

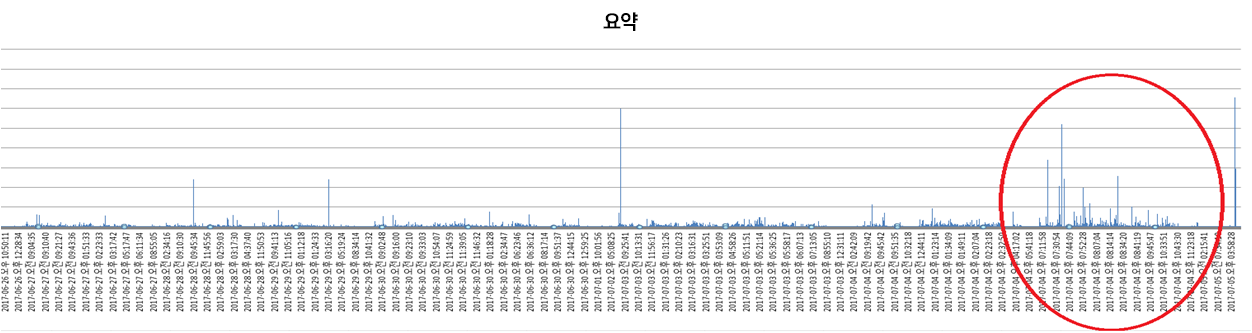

USB접속 분석

시스템에서 USB 흔적을 파악해야 하는 중요한 이유는 USB가 외부 저장매체의 주 인터페이스이기 때문에 외부 저장매체를 이용하는 많은 사고와 관련이 있기 때문이다.

예를 들어, 기밀 유출의 경우 저장매체를 이용했다면 USB 인터페이스를 사용하는 저장매체일 가능성이 높으며 USB의 자동 실행 기능은 악성코드 전파의 주요 원인이 되고 있다.

이로 인해 망 분리가 된 시스템에서도 USB와 같은 외부 저장매체의 관리가 매우 중요하다.

파일접근 분석

LNK 파일이라고 하면 특정 응용프로그램을 설치했을 때 바탕화면에 자동으로 생성되거나, 사용자가 편의를 위해 바로가기를 생성했을 때 생기는 파일을 떠올릴 수 있다. 하지만, 바탕화면(Desktop) 외에도 "최근 문서 폴더(Recent)", "시작프로그램(Start)", "빠른실행(QuickLaunch)" 등 다양한 곳에서 수동 혹은 자동으로 생성되어 저장된다.

비할당 영역분석

디지털 포렌식 관점에서 디스크의 비할당 영역의 데이터를 분석하는 것은 삭제된 데이터를 조사할 수 있다는 점에서 의미가 있다.

파일 카빙(Carving)을 이용하여 비할당 영역의 데이터를 복구할 경우 일반적으로 연속적으로 할당된 완전한 파일복구는 가능하지만

비연속적으로 할당되거나 완전하지 않은 형태의 단편화된 데이터 파편은 복구하기 어렵다.

Microsoft Word, Excel, PowerPoint, PDF문서 파일은 텍스트정보들을 압축된 형태로 저장하고 있을 경우 해당 데이터 파편에서 데이터의 압축 여부를 판단하거나 문서 내부 형식을 이용하여 텍스트 추출하여 디지털 증거로 분석한다.

메신져 기록분석

IM(Instant Messenger)은 인터넷을 통해 실시간으로 대화를 주고받을 수 있는 소프트웨어로서 사용률이 점차 증가하고 있는 추세이다.메신져의 사용률이 증가함에 따라 메신져를 사이버 범죄의 하나의 도구로 이용하는 사례가 발생하고 있다.

대부분의 메신저는 통신내역을 사용자 컴퓨터에 저장한다. 하지만 일부 메신저 서비스는 통신 내역을 서버에만 저장하고, 메시지 내역을 웹 브라우저를 통해 열람할 수 있도록 하고 있다. 혹은 통신내역을 서버와 사용자 컴퓨터 둘 다 남겨 놓는 경우도 있다.

메신저 통신내역을 사용자 컴퓨터에 저장하는 경우, 특정한 파일 구조로 저장을 하거나, DB파일 형태로 저장한다

이벤트로그 분석

윈도우 이벤트 로그는 윈도우의 운용과정에서 발생하는 특정 동작(이벤트)을 체계적으로 기록한 바이너리 로깅 시스템이다. 물론, 윈도우도 시스템 방화벽, 응용프로그램 관리 등에 관한 로그를 텍스트 형태로 기록하고 있지만, 이벤트 로그에서는 시스템의 전반적인 동작을 보다 종합적이고 체계적으로 기록하므로 디지털 포렌식 조사시 중요하게 살펴 보아야 할 대상이다.

단, 시스템 운용 로그라는 관점에서 볼 때, 이벤트 로그는 사용자의 행위 보다는 시스템의 운용상태를 알 수 있는 정보가 많다. 따라서 사건 용의자에 관한 부정조사 보다는 침해사고 대응에 효과적으로 이용되는 것이 현실이기도 하다.

침해사고 조사 시 이벤트 로그를 면밀하게 살펴 본다면, 악성코드가 실행된 원인을 비롯하여 유입 경로(내부 네트워크) 등 다양한 정보를 획득할 수 있을 것이다.

웹 브라우저 포렌식

웹 브라우저 포렌식이란 사용자의 컴퓨터에 저장되어 있는 웹 브라우저 사용 흔적을 디지털 포렌식적인 방법을 이용하여 조사하는 것을 말한다.

웹 브라우저는 로그 정보(Cache, History, Cookie, Download List)를 파일로 남기는데 웹 브라우저 포렌식은 이러한 로그 정보를 분석하는 것이 일반적이다.

범죄 사건에 관련된 내용이 웹 브라우저 로그 파일에 남아 있을 가능성이 크기 때누에 이를 통해 악성코드 유입 경로나 악성코드의 목적 등 수사에 유용한 정보를 획득할 수 있다.